Herramientas básicas para obtener información de servidores. El comando nmap.

Seguimos con las tareas del Mooc de Hacking Etico de Mondragon Unibertsitatea. Tras analizar las posibilidades del archifamoso comando ping veamos ahora las posibilidades que nos ofrece el comando nmap.

A grandes rasgos nmap es una herramienta de análisis de red que permite, entre otras cosas, detectar los servicios disponibles en una máquina y la enumeración de los equipos que estás activos en una red.

El escaneo de puertos y redes es una herramienta muy potente para obtener información de servidores y redes por lo que desde el lado del administrador de sistemas responsable de la seguridad de los mismos (hacking ético) es importante ser consciente de la potencia y posibilidades de este tipo de herramientas y actuar en consecuencia.

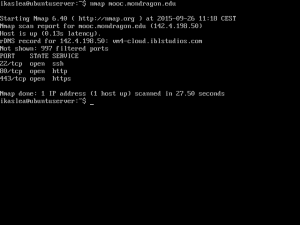

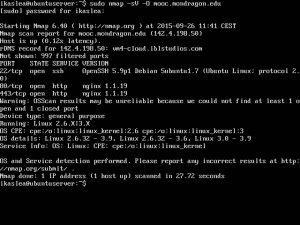

Algunos usos básicos se nmap pueden ser:

- Descubrir los servicios que están corriendo en un servidor mediante el descubrimiento de los puertos que están abiertos.

- Conocer sistema operativo y versiones de servicios corriendo en un servidor. A un atacante esta información le puede dar información sobre vulnerabilidades de nuestro sistema que pueden ser cotejadas en una base de datos de vulnerabilidades

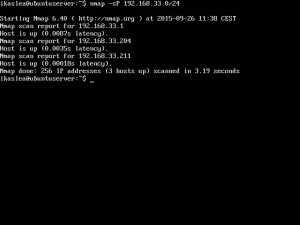

- Listar los equipos activos de un rango de red para conseguir IPs de nuestras máquinas.

Pero, ante todas estas posibilidades de obtener información el administrador de sistemas cuenta con técnicas de seguridad que pueden reducir en gran medida el riesgo de ataques. Recordemos que la seguridad completa no existe, es solo una sensación.

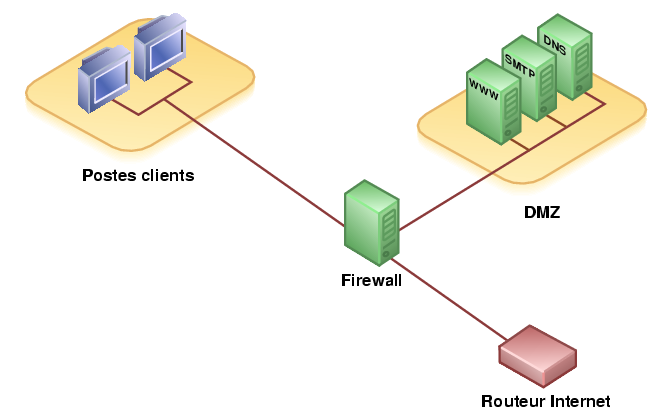

En primer lugar tenemos la infraestructura y configuración de la red. La implementación de los servicios accesibles desde el exterior de nuestra red en una DMZ (demilitarized zone) protegida por un cortafuegos cuya política de acceso por defecto sea denegar todo el tráfico (DROP) y permitir solamente aquel que nos interese.

«Demilitarized Zone Diagram» por Benj – http://www.grassouille.org/docs/index.en.html. Disponible bajo la licencia Dominio público vía Wikimedia Commons.

Por otra parte, como diría Sun Tzu en El arte de la guerra: “Conocete a ti mismo“. Sería una buena costumbre realizar escaneos periódicos de nuestra propia red para ver lo que un supuesto atacante pudiera descubrir o para encontrar puertos que no deberían estar abiertos y que pueden hacernos sospechar por ejemplo, de un posible exploit. Existe una utilidad llamada ndiff que permite comparar resultados de diferentes escaneos y descubrir así puertos de servicios abiertos diferentes a los “normales”.

Se agradecerían comentarios relitivos a otros escaneos interesantes no enumerados aquí y a otras técnicas de defensa que os puedan parecer interesantes.

Leave a Reply